CTF - Pickle Rick

/ 3 min read

It's a begginer to medium friendly capture the flag to study about ethical hacking.

Pickler Rick

https://tryhackme.com/room/picklerick

Neste post eu finalizo um CTF que estou postergando, a um tempo atrás consegui achar a primeira bandeira e achei muito interessante pois foi a primeira vez que tentei de fato “hackear” algo e pude colocar em prática algumas ferramentas que só havia aprendido na teoria como o nmap e tive que pesquisar ferramentas para me auxiliar no que eu precisava naquele momento, que no caso era o gobuster. Fato que foi de extrema importância por que eu tive que ler muito o manual para entender como a ferramenta funcionava, achar as wordlists dentro do kali e saber usa-las.

Abaixo segue meu raciocínio para conseguir achar os três ingredientes e quais ferramentas foram utilizadas.

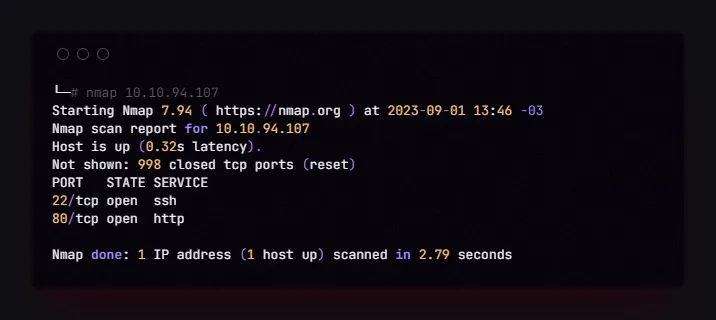

Como a plataforma do TryHackMe fornece o IP da máquina, comecei fazendo um scan simples com o nmap no IP.

O resultado foi que existia duas portas aberta, a 22 que é para conexão SSH e a porta 80 para conexão HTTP.

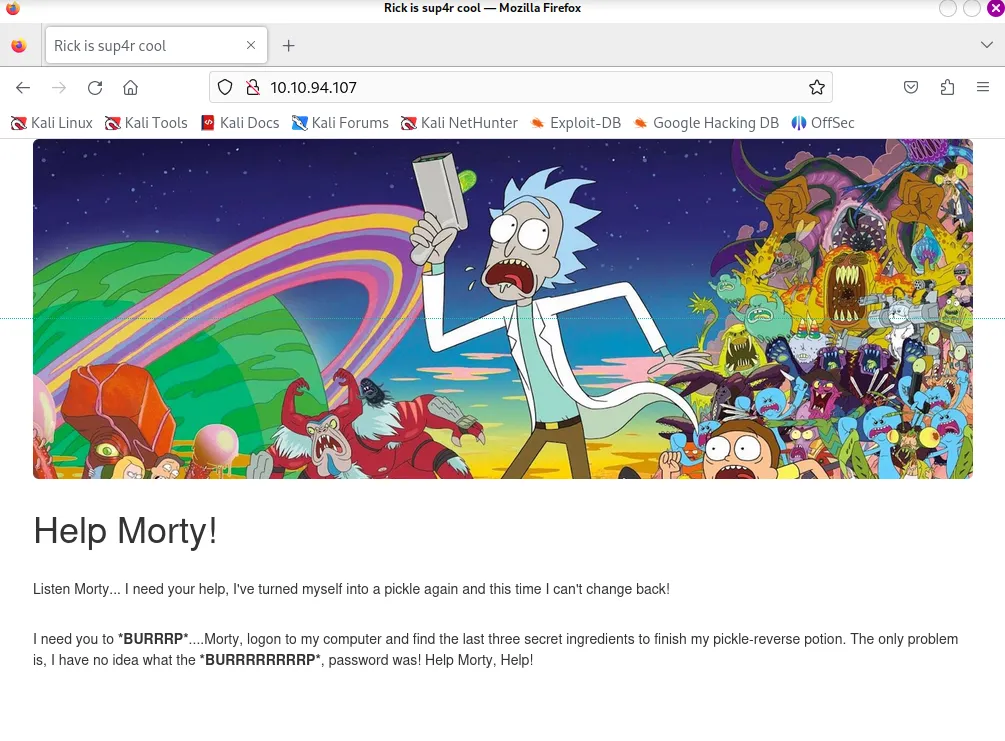

Como a porta 80 é para conexão HTTP, basta copiar e colar o IP no navegador que aparecerá a aplicação web.

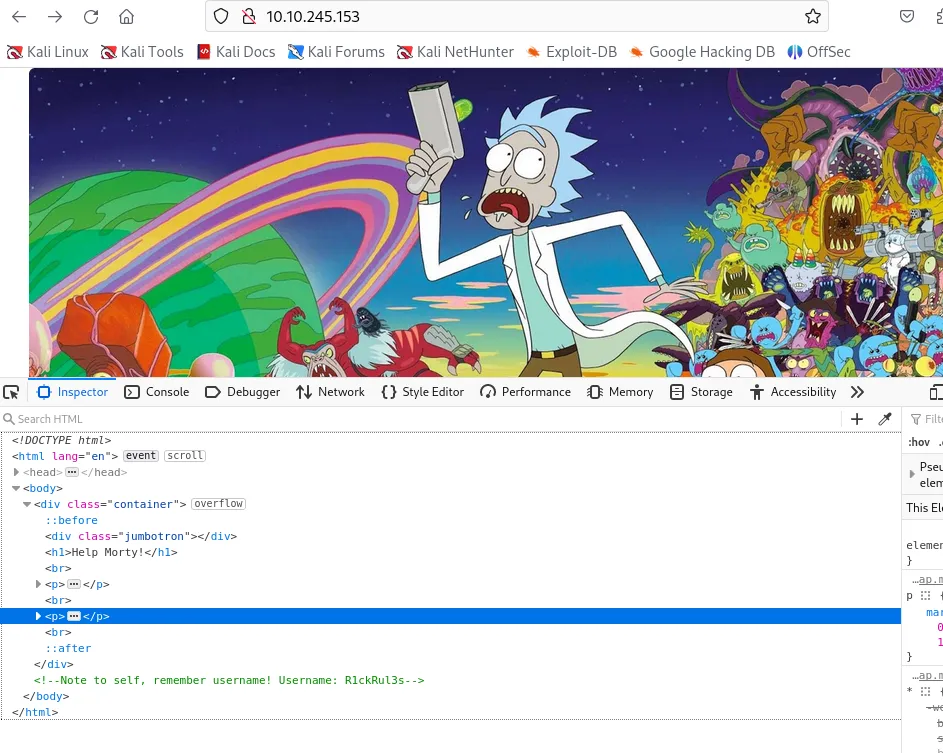

A primeira atitude que eu tomei foi inspecionar a página para ver se tinha algo de estranho ou alguma dica.

Na inspeção achei um usarname para utilizarmos em algum login, provavelmente, vamos anotar!

R1ckRul3s

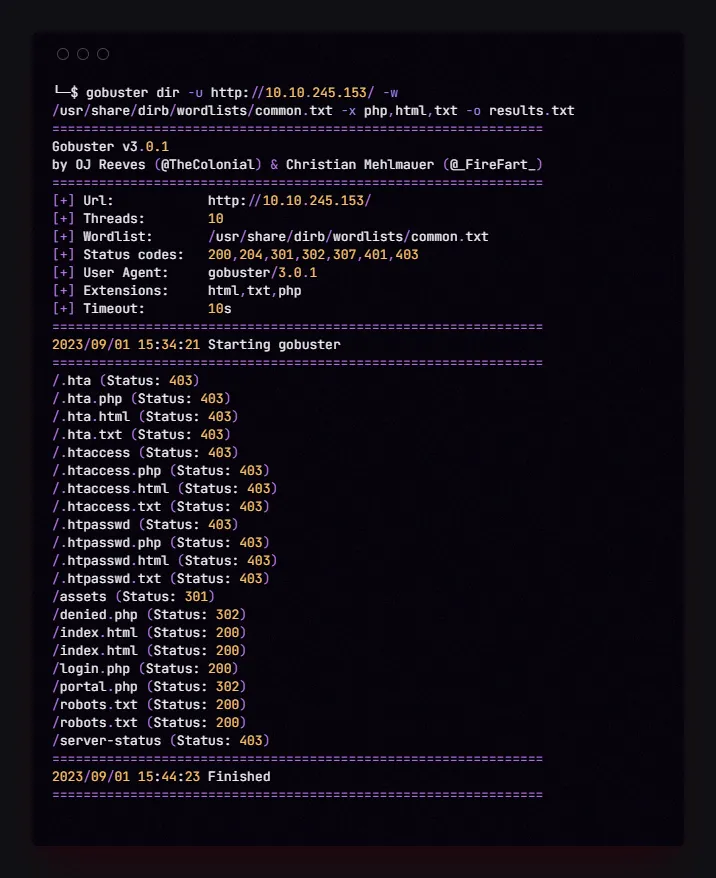

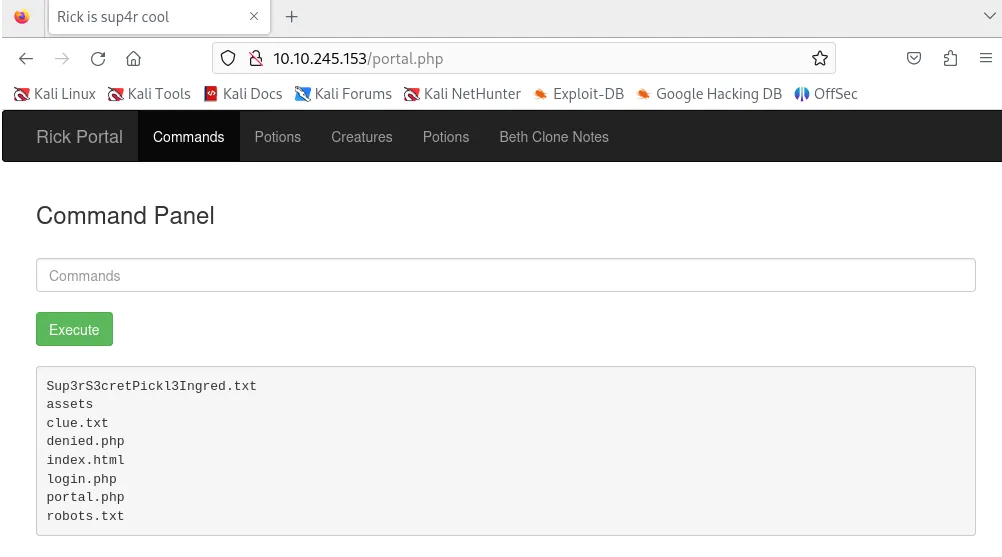

Como é uma página web, podemos encontrar informações testando possibilidades depois do "/" podemos tentar manualmente pelas mais comuns, como "/assets" "/login.php" "/robots.txt" utilizando essas, já podemos encontrar mais algumas informações interessantes. Porém em paralelo comecei a pesquisar alguma ferramenta que poderia fazer isso de forma automatizada, eu já tinha usado o dirb umas três vezes, porém não tinha gostado muito, então procurei no google outra ferramenta que poderia fazer este serviço,

Acabei achando a ferramenta gobuster que trabalha de forma parecida com o dirb, que é necessário informar uma wordlist para ele tentar as possibilidades.

Vale ressaltar que se a página não existe, por exemplo “http://10.10.245.153/admin” irá aparecer o erro 404 not found. Assim já podemos eliminar algumas possibilidades também.

Pesquisei na internet guias de como utilizar o gobuster e achei algumas argumentações muito interessante, para ele focar a pesquisa em arquivos que terminar em html, txt ou php. As outras argumentações que eu utilizei são bem comuns em ferramentas deste tipo que é o -o para output em algum arquivo e o -w para especificar a wordlist que deseja utilizar naquele scan.

Nessa busca achamos três páginas interessantes para nós a de login.php, robots.txt e assets.

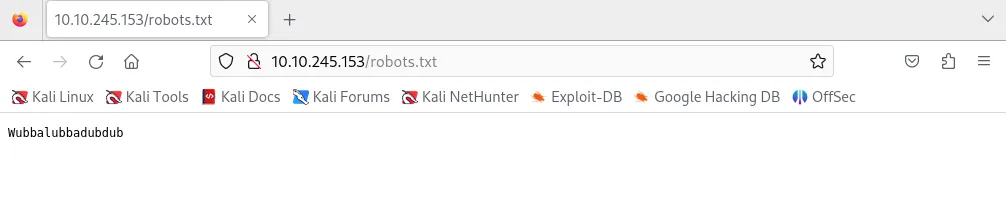

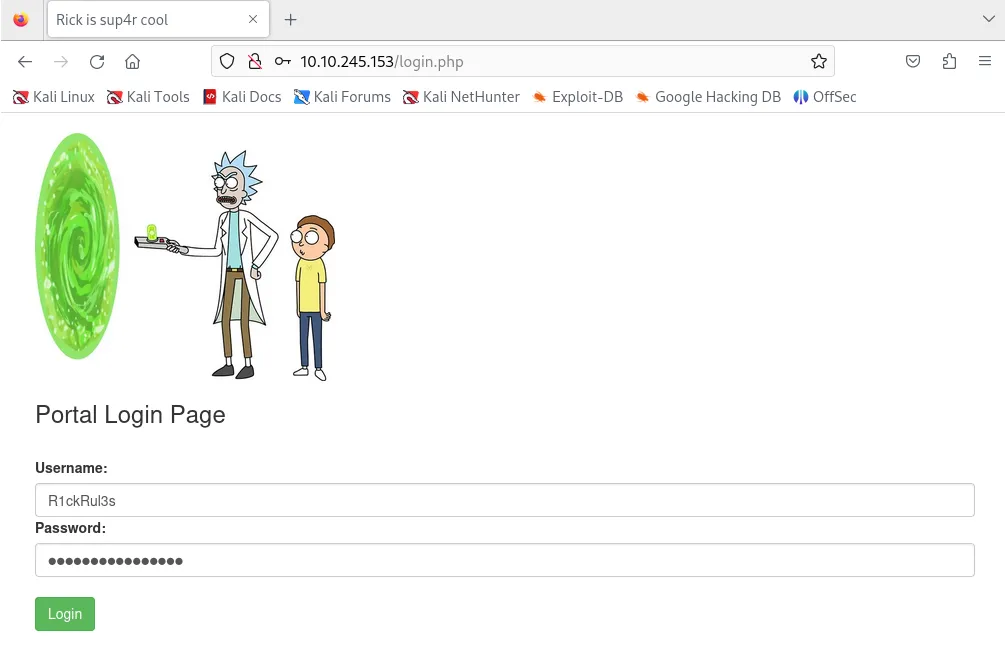

Na página de robots.txt tem um texto escrito o texto Wubbalubbadubdub que pode ser a senha para o login que achamos anteriormente.

Testando o login que tentamos antes e a senha que estava em robots.txt

Acessamos a página de login

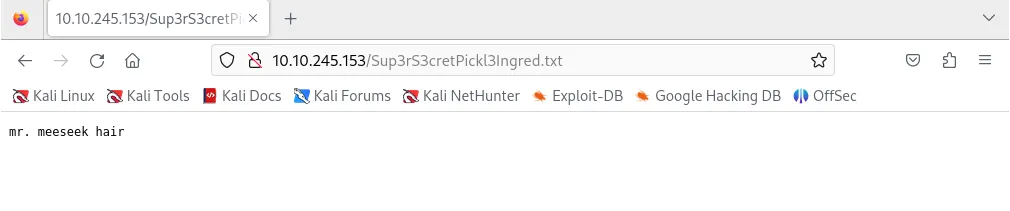

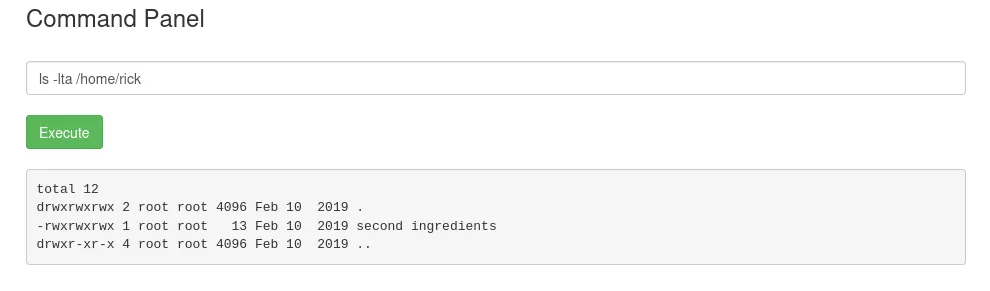

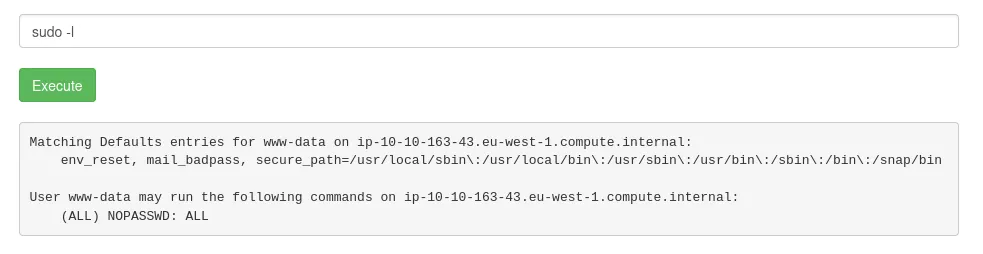

1º Bandeira